Значення кібербезпеки в сучасному світі

У сучасному світі, де технології проникають у всі аспекти життя, кібербезпека набуває критичного значення. Зі зростанням цифрової трансформації, компанії, урядові установи та приватні особи все більше залежать від інформаційних систем для зберігання, обробки та передачі даних. Це робить їх вразливими до різноманітних кіберзагроз, таких як хакерські атаки, шкідливе програмне забезпечення, крадіжка даних та інші форми кіберзлочинності.

Кіберзагрози можуть мати серйозні наслідки, включаючи фінансові втрати, порушення конфіденційності, пошкодження репутації та навіть загрози національній безпеці. Наприклад, витоки даних можуть призвести до значних фінансових втрат для компаній, а також до втрати довіри клієнтів. Атаки на критичні інфраструктури, такі як енергетичні системи чи транспортні мережі, можуть мати катастрофічні наслідки для суспільства.

Роль програмного забезпечення у забезпеченні безпеки

Програмне забезпечення відіграє ключову роль у забезпеченні кібербезпеки. Сучасні інформаційні системи складаються з численних програмних компонентів, які взаємодіють між собою та з користувачами. Від їхньої безпеки залежить цілісність та конфіденційність даних, а також безперебійність роботи систем.

Незалежно від сфери застосування, будь-яке програмне забезпечення повинно бути розроблене з урахуванням безпеки. Це включає використання захищених протоколів зв'язку, шифрування даних, автентифікацію користувачів та інші заходи безпеки. Важливо також, щоб програмне забезпечення було постійно оновлюваним для виправлення уразливостей та покращення захисту від нових загроз.

Розробники програмного забезпечення повинні мати глибокі знання з питань кібербезпеки та застосовувати ці знання на практиці. Інтеграція безпеки на ранніх етапах розробки дозволяє запобігти багатьом проблемам у майбутньому, знижуючи ризики та мінімізуючи витрати на усунення уразливостей.

Таким чином, кібербезпека є невід'ємною частиною сучасного інформаційного суспільства, а програмне забезпечення — ключовим елементом у забезпеченні цієї безпеки. Мета цієї статті — розглянути основні загрози кібербезпеки, ефективні методи захисту та підкреслити важливість інтеграції безпеки у процес розробки програмного забезпечення.

Основні загрози кібербезпеки у програмному забезпеченні

Шкідливе програмне забезпечення (віруси, трояни, шпигунські програми)

Віруси: Віруси – це шкідливі програми, які прикріплюються до легітимного програмного забезпечення і поширюються при його запуску. Віруси можуть видаляти або пошкоджувати файли, порушувати роботу системи та навіть давати зловмисникам доступ до заражених комп'ютерів.

Трояни: Троянські програми або трояни маскуються під легітимне програмне забезпечення, проте при установці на комп'ютер виконують шкідливі дії. Вони можуть красти конфіденційну інформацію, відкривати бекдори для віддаленого доступу або створювати ботнети для подальших атак.

Шпигунські програми: Шпигунське програмне забезпечення (spyware) непомітно встановлюється на комп'ютер і збирає інформацію про користувача, наприклад, історію веб-перегляду, натискання клавіш або особисті дані. Ці дані можуть бути використані для крадіжки особистості або фінансових махінацій.

Атаки на мережі (DDoS, Man-in-the-Middle)

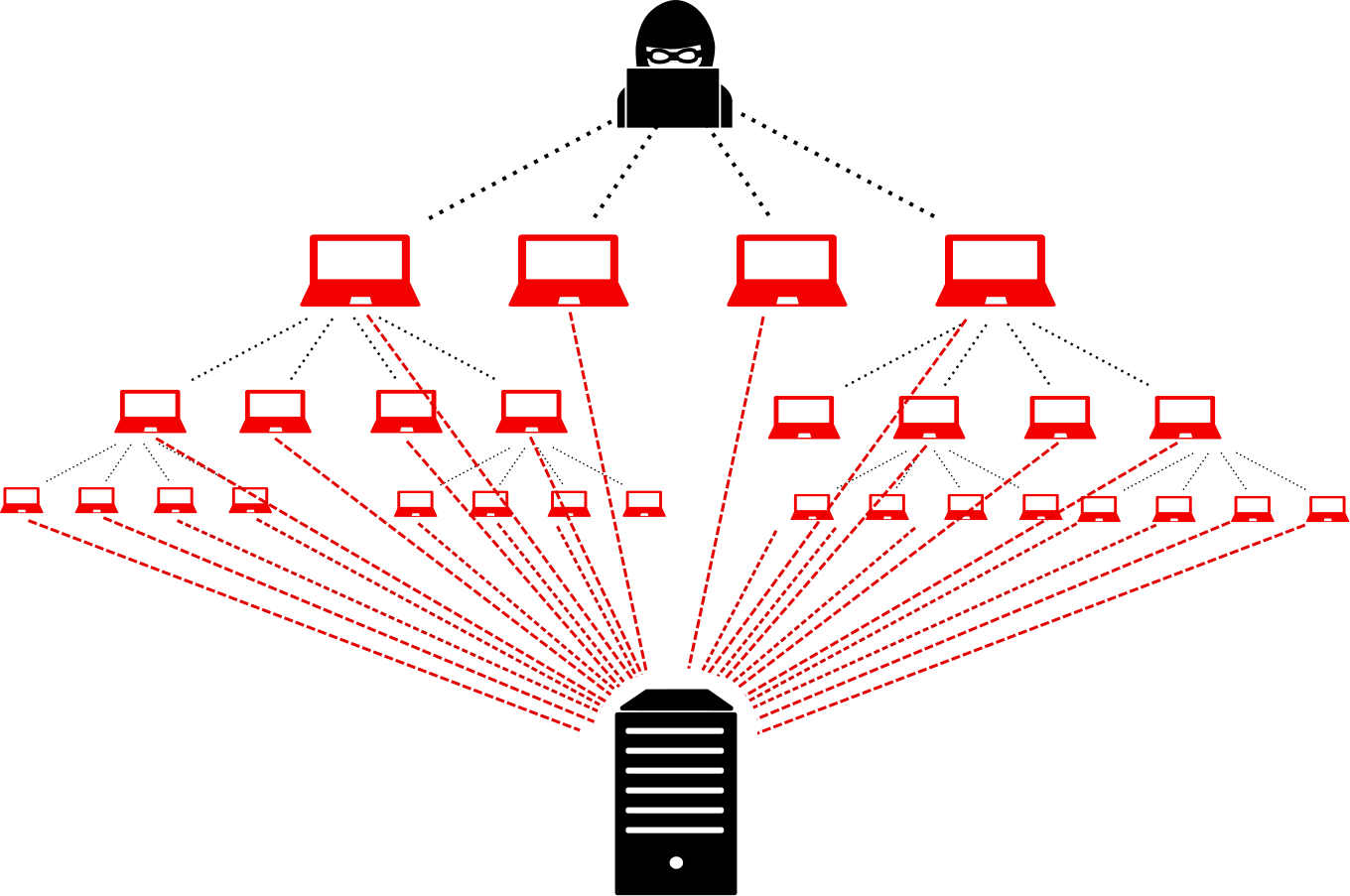

DDoS (Distributed Denial of Service): DDoS атаки спрямовані на перевантаження серверів або мережевих ресурсів, що призводить до відмови у обслуговуванні легітимних користувачів. Це досягається за допомогою великої кількості запитів, що надходять з численних заражених пристроїв (ботнетів). Такі атаки можуть паралізувати роботу вебсайтів та онлайн-сервісів, завдаючи значних фінансових втрат та шкоди репутації.

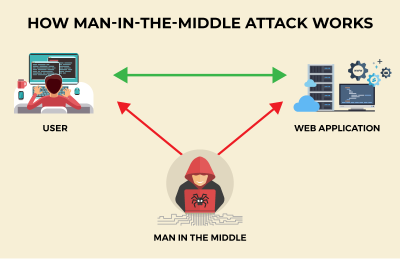

Man-in-the-Middle (MitM): Атаки типу "людина посередині" передбачають перехоплення та можливе модифікування комунікацій між двома сторонами без їхнього відома. Зловмисники можуть отримати доступ до конфіденційної інформації, такої як паролі або фінансові дані, змінюючи або підслуховуючи передану інформацію. Це часто досягається через незащищені мережі або вразливості у протоколах зв'язку.

Уразливості у програмному забезпеченні (SQL ін'єкції, XSS)

SQL ін'єкції: SQL ін'єкції є однією з найпоширеніших і небезпечних уразливостей веб-додатків. Вони виникають, коли зловмисник вводить зловмисні SQL-запити у поля введення користувача, що дозволяє йому отримати несанкціонований доступ до бази даних, змінювати або видаляти дані. Така уразливість може призвести до витоку конфіденційної інформації та порушення цілісності даних.

XSS (Cross-Site Scripting): Уразливості типу XSS дозволяють зловмисникам впроваджувати зловмисний скрипт у вебсторінки, які переглядають інші користувачі. Ці скрипти можуть красти сесійні токени, облікові дані або виконувати інші шкідливі дії від імені користувача. Внаслідок цього може статися компрометація облікових записів або крадіжка конфіденційної інформації.

Соціальна інженерія (фішинг, спуфінг)

Фішинг: Фішинг є однією з найбільш поширених форм соціальної інженерії, спрямованої на обман користувачів з метою отримання їхньої конфіденційної інформації, такої як паролі або фінансові дані. Це здійснюється через підроблені електронні листи або вебсайти, які виглядають як легітимні. Користувачі, що піддаються фішинговим атакам, можуть стати жертвами крадіжки особистості або фінансових втрат.

Спуфінг: Спуфінг передбачає підробку ідентифікаційних даних з метою введення в оману систем або користувачів. Наприклад, IP-спуфінг дозволяє зловмиснику приховувати своє реальне місцезнаходження, а електронний спуфінг — підробляти адреси відправників електронної пошти. Це може використовуватися для обходу систем безпеки або здійснення атак на довірливих користувачів.

Методи захисту програмного забезпечення від кіберзагроз

Використання антивірусного та антишпигунського програмного забезпечення

Антивірусне програмне забезпечення є основним засобом захисту від шкідливих програм. Воно здатне виявляти та видаляти віруси, трояни та інші види шкідливого ПЗ. Сучасні антивіруси використовують різні методи виявлення, включаючи сигнатурний аналіз, евристичний аналіз та поведінковий аналіз, щоб визначити та нейтралізувати шкідливі програми.

Антишпигунське програмне забезпечення спеціалізується на виявленні та видаленні шпигунських програм, які збирають дані про користувача без його відома. Використання обох типів програмного забезпечення забезпечує комплексний захист від широкого спектра кіберзагроз.

Шифрування даних

Шифрування є ключовою технологією для забезпечення конфіденційності даних. Воно перетворює звичайний текст у зашифрований формат, який може бути прочитаний тільки тими, хто має відповідний ключ розшифрування. Це захищає дані як під час передачі по мережі, так і при зберіганні.

Типи шифрування:

- Симетричне шифрування: Використовує один і той же ключ для шифрування та розшифрування даних.

- Асиметричне шифрування: Використовує пару ключів – публічний ключ для шифрування та приватний ключ для розшифрування.

Шифрування особливо важливе для захисту конфіденційної інформації, такої як фінансові дані, особисті дані та бізнес-інформація.

Регулярні оновлення та патчі програмного забезпечення

Регулярне оновлення програмного забезпечення є критично важливим для підтримки безпеки систем. Оновлення та патчі виправляють уразливості, які можуть бути використані зловмисниками для здійснення атак. Розробники постійно вдосконалюють свої продукти, додаючи нові функції безпеки та виправляючи помилки.

Автоматичні оновлення можуть забезпечити своєчасне впровадження критичних патчів, мінімізуючи ризик експлуатації уразливостей. Користувачі та адміністратори систем повинні слідкувати за новими версіями програмного забезпечення та оперативно встановлювати оновлення.

Проведення тестувань на уразливості (penetration testing, security audits)

Проведення тестувань на уразливості допомагає виявити слабкі місця у програмному забезпеченні до того, як їх можуть використати зловмисники.

Penetration Testing (Pen Testing): Це імітація реальних атак на систему для виявлення уразливостей, які можуть бути використані для несанкціонованого доступу або порушення роботи системи. Pen testing може включати різні типи атак, такі як SQL ін'єкції, XSS та інші.

Security Audits: Аудити безпеки включають комплексну перевірку безпеки інформаційних систем і процесів. Вони можуть охоплювати огляд політик безпеки, налаштувань системи, практик управління ризиками та дотримання стандартів безпеки.

Впровадження багатофакторної автентифікації

Багатофакторна автентифікація (MFA) підвищує рівень безпеки, вимагаючи від користувачів підтвердження своєї особи за допомогою двох або більше незалежних методів автентифікації. Це може бути комбінація пароля (щось, що користувач знає), смарт-карти або токена (щось, що користувач має) та біометричних даних (щось, що користувач є, наприклад, відбиток пальця або розпізнавання обличчя).

MFA значно ускладнює життя зловмисникам, навіть якщо вони зуміли отримати один з елементів автентифікації. Впровадження багатофакторної автентифікації є ефективним засобом захисту від крадіжки облікових даних та несанкціонованого доступу.

Освіта користувачів та підвищення їх обізнаності щодо кіберзагроз

Людський фактор залишається одним з найбільш вразливих елементів у системі безпеки. Освіта користувачів та підвищення їх обізнаності щодо кіберзагроз є ключовими для запобігання успішним атакам.

Основні аспекти освіти користувачів:

- Розпізнавання фішингових атак та інших форм соціальної інженерії.

- Важливість використання сильних та унікальних паролів для різних облікових записів.

- Безпечне використання мережі, включаючи уникнення підозрілих вебсайтів та завантажень.

- Регулярне оновлення програмного забезпечення та встановлення патчів.

Регулярні тренінги та симуляції атак можуть допомогти користувачам краще розуміти потенційні загрози та відповідати на них належним чином.