Важливість безпеки у процесі розробки програмного забезпечення

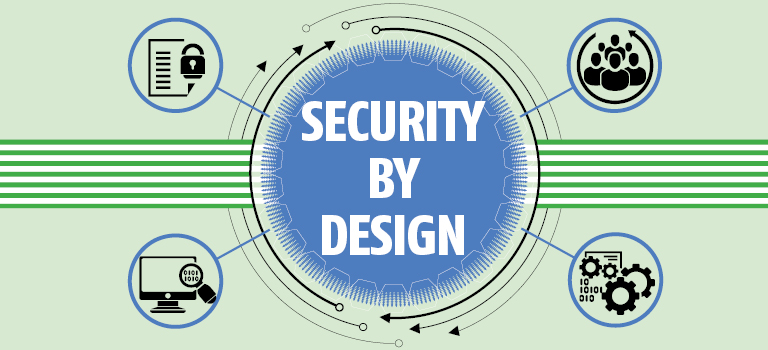

Впровадження безпеки на ранніх етапах розробки (Security by Design)

Впровадження безпеки на ранніх етапах розробки, відомого як "Security by Design", передбачає інтеграцію заходів безпеки у кожну фазу життєвого циклу розробки програмного забезпечення. Це дозволяє виявляти та усувати потенційні уразливості ще до того, як вони можуть стати серйозною проблемою. Основні принципи включають:

- Аналіз загроз: Визначення можливих загроз і ризиків, які можуть вплинути на безпеку програмного забезпечення.

- Архітектурне планування: Проектування архітектури системи з урахуванням вимог безпеки.

- Захищені кодування: Використання кращих практик програмування для уникнення уразливостей, таких як SQL-ін'єкції або XSS.

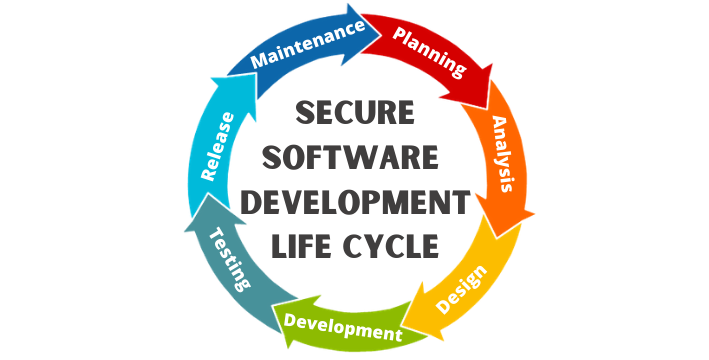

Використання безпечних методологій розробки (Secure SDLC)

Secure Software Development Life Cycle (Secure SDLC) – це методологія розробки програмного забезпечення, яка інтегрує заходи безпеки на кожному етапі життєвого циклу. Вона включає:

- Планування: Визначення вимог безпеки на початковому етапі проекту.

- Дизайн: Розробка безпечної архітектури системи.

- Реалізація: Використання інструментів і методів для написання безпечного коду.

- Тестування: Проведення тестувань на уразливості та забезпечення відповідності вимогам безпеки.

- Розгортання: Впровадження систем безпеки при розгортанні програмного забезпечення.

- Експлуатація та підтримка: Моніторинг та підтримка безпеки програмного забезпечення після його розгортання.

Тестування безпеки на кожному етапі розробки

Тестування безпеки є критично важливим етапом у процесі розробки програмного забезпечення. Воно дозволяє виявити та усунути уразливості на різних етапах розробки:

- Статичне тестування коду (SAST): Аналіз вихідного коду на предмет уразливостей без його виконання.

- Динамічне тестування коду (DAST): Тестування працюючого програмного забезпечення на предмет уразливостей.

- Тестування на проникнення (Penetration Testing): Імітація атак для виявлення уразливостей, які можуть бути використані зловмисниками.

- Аудити безпеки: Регулярні перевірки на відповідність стандартам безпеки та кращим практикам.

Інтеграція автоматизованих інструментів для забезпечення безпеки

Автоматизовані інструменти дозволяють підвищити ефективність та точність процесів забезпечення безпеки. Деякі з таких інструментів включають:

- Інструменти для статичного аналізу коду: Виявляють уразливості у вихідному коді, такі як Fortify, SonarQube.

- Інструменти для динамічного аналізу коду: Перевіряють безпеку працюючого програмного забезпечення, такі як OWASP ZAP, Burp Suite.

- Інструменти для управління вразливостями: Допомагають відстежувати та управляти вразливостями у програмному забезпеченні, такі як Nessus, Qualys.

- Інструменти для управління залежностями: Виявляють вразливості у зовнішніх бібліотеках та пакетах, такі як Snyk, Dependabot.

Співпраця між командами розробників та фахівцями з безпеки

Ефективна співпраця між командами розробників та фахівцями з безпеки є ключовою для створення безпечного програмного забезпечення. Це включає:

- Крос-функціональні команди: Залучення фахівців з безпеки на кожному етапі розробки для спільної роботи з розробниками.

- Регулярні тренінги та обмін знаннями: Проведення навчальних сесій та семінарів для підвищення обізнаності розробників про безпеку.

- Культура безпеки: Створення культури, де безпека є спільною відповідальністю всіх учасників проекту.

- Інструменти для спільної роботи: Використання інструментів для спільного управління процесами безпеки, таких як JIRA для відстеження завдань з безпеки.

Резюме основних загроз та методів захисту

У сучасному світі кібербезпека програмного забезпечення є критично важливою для захисту даних та інформаційних систем від численних загроз. Основні загрози включають шкідливе програмне забезпечення (віруси, трояни, шпигунські програми), атаки на мережі (DDoS, Man-in-the-Middle), уразливості у програмному забезпеченні (SQL ін'єкції, XSS) та соціальну інженерію (фішинг, спуфінг). Для протидії цим загрозам застосовуються різні методи захисту, такі як використання антивірусного та антишпигунського програмного забезпечення, шифрування даних, регулярні оновлення та патчі, проведення тестувань на уразливості, впровадження багатофакторної автентифікації та освіта користувачів.

Підкреслення важливості інтеграції безпеки у процес розробки програмного забезпечення

Інтеграція безпеки у процес розробки програмного забезпечення є надзвичайно важливою для створення надійних та захищених інформаційних систем. Впровадження безпеки на ранніх етапах розробки (Security by Design), використання безпечних методологій розробки (Secure SDLC), тестування безпеки на кожному етапі, інтеграція автоматизованих інструментів та співпраця між командами розробників та фахівцями з безпеки є ключовими аспектами для досягнення цієї мети. Це дозволяє виявляти та усувати уразливості до того, як вони можуть бути використані зловмисниками, а також забезпечує постійну адаптацію систем до нових загроз.

Заклик до підвищення обізнаності та відповідальності розробників та користувачів у питаннях кібербезпеки

Успішна кібербезпека вимагає відповідальності та обізнаності від усіх учасників процесу – від розробників до кінцевих користувачів. Розробники повинні постійно вдосконалювати свої знання та навички у сфері безпеки, використовувати кращі практики та впроваджувати заходи безпеки на всіх етапах розробки програмного забезпечення. Користувачі, у свою чергу, повинні бути обізнаними про можливі кіберзагрози, дотримуватися правил безпеки та бути пильними до підозрілих активностей.

Підвищення обізнаності та відповідальності у питаннях кібербезпеки є спільним завданням, яке вимагає зусиль від кожного. Тільки завдяки співпраці та постійному вдосконаленню можна створити безпечне цифрове середовище, здатне ефективно протистояти сучасним кіберзагрозам.