В современном мире, где технологии проникают во все аспекты жизни, кибербезопасность приобретает критическое значение. С ростом цифровой трансформации компании, правительственные учреждения и частные лица все больше зависят от информационных систем для хранения, обработки и передачи данных. Это делает их уязвимыми для различных киберугроз, таких как хакерские атаки, вредоносное программное обеспечение, кража данных и другие формы киберпреступности.

Киберугрозы могут иметь серьезные последствия, включая финансовые потери, нарушение конфиденциальности, повреждение репутации и даже угрозы национальной безопасности. Например, утечки данных могут привести к значительным финансовым потерям для компаний, а также к потере доверия клиентов. Атаки на критические инфраструктуры, такие как энергетические системы или транспортные сети, могут иметь катастрофические последствия для общества.

Роль программного обеспечения в обеспечении безопасности

Программное обеспечение играет ключевую роль в обеспечении кибербезопасности. Современные информационные системы состоят из многочисленных программных компонентов, взаимодействующих между собой и с пользователями. От их безопасности зависит целостность и конфиденциальность данных и бесперебойность работы систем.

Независимо от области применения, любое программное обеспечение должно быть разработано с учетом безопасности. Это включает в себя использование защищенных протоколов связи, шифрование данных, аутентификацию пользователей и другие меры безопасности. Важно также, чтобы программное обеспечение постоянно обновлялось для исправления уязвимостей и улучшения защиты от новых угроз.

Разработчики программного обеспечения должны иметь глубокие знания по кибербезопасности и применять эти знания на практике. Интеграция безопасности на ранних этапах разработки позволяет предотвратить многие проблемы в будущем, снижая риски и минимизируя затраты на устранение уязвимостей.

Таким образом, кибербезопасность является неотъемлемой частью современного информационного общества, а программное обеспечение – ключевым элементом в обеспечении этой безопасности. Цель этой статьи – рассмотреть основные угрозы кибербезопасности, эффективные методы защиты и подчеркнуть важность интеграции безопасности в процесс разработки программного обеспечения.

Основные угрозы кибербезопасности в программном обеспечении

Вредоносное ПО (вирусы, трояны, шпионские программы)Вирусы: Вирусы – это вредоносные программы, которые прикрепляются к легитимному программному обеспечению и распространяются при его запуске. Вирусы могут удалять или повреждать файлы, нарушать работу системы и даже давать злоумышленникам доступ к зараженным компьютерам.

Трояны: Троянские программы или трояны маскируются под легитимное программное обеспечение, однако при установке на компьютер выполняют вредоносные действия. Они могут воровать конфиденциальную информацию, открывать бэкдоры для удаленного доступа или создавать ботнеты для последующих атак.

Шпионские программы: Шпионское программное обеспечение (spyware) незаметно устанавливается на компьютер и собирает информацию о пользователе, например, историю просмотра, нажатие клавиш или личные данные. Эти данные могут использоваться для кражи личности или финансовых махинаций.

Атаки на сети (DDoS, Man-in-the-Middle)

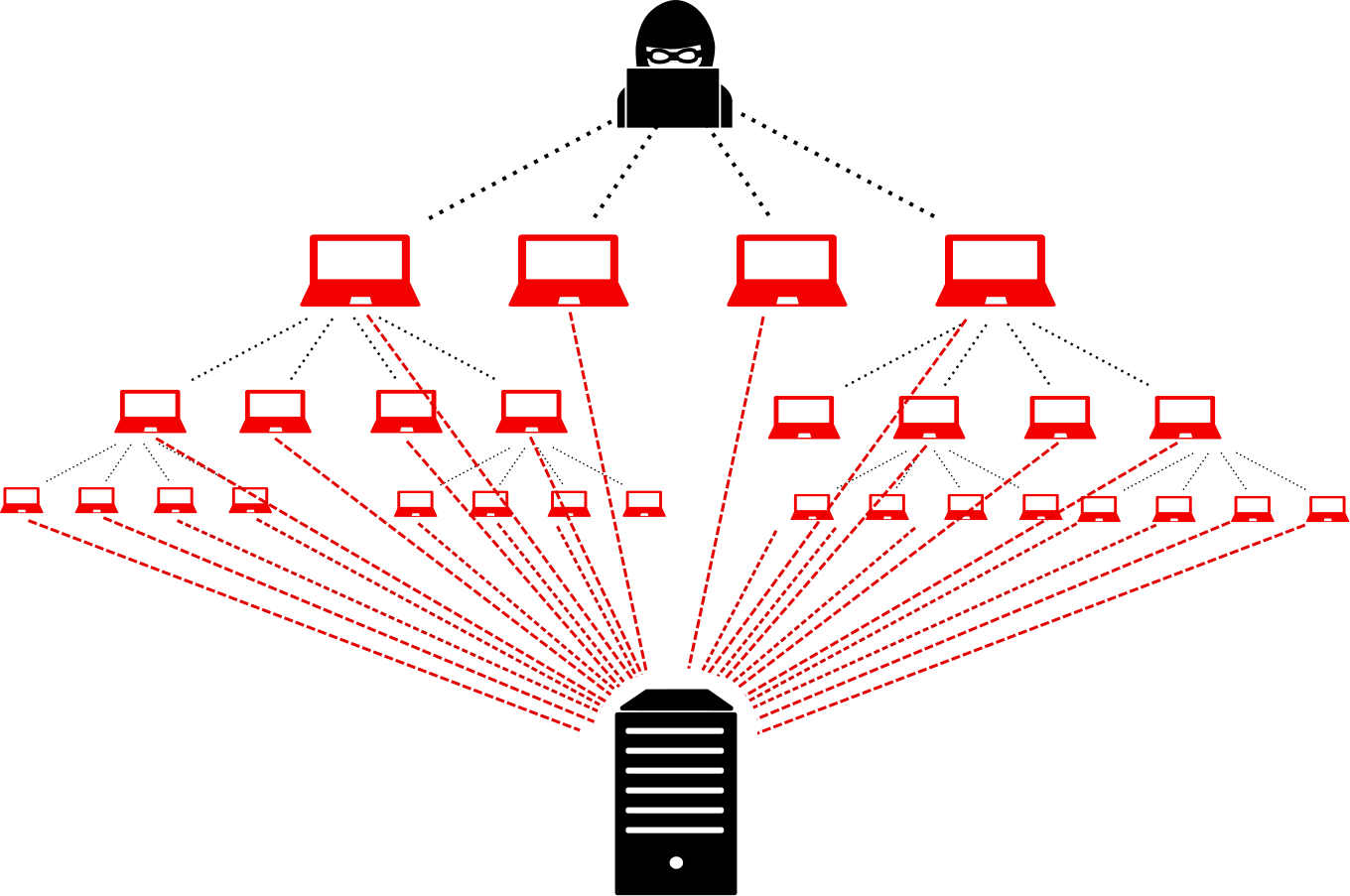

DDoS (Distributed Denial of Service): DDoS атаки направлены на перегрузку серверов или сетевых ресурсов, что приводит к отказу в обслуживании легитимных пользователей. Это достигается с помощью большого количества запросов, поступающих из многочисленных зараженных устройств (ботнетов). Такие атаки могут парализовать работу вебсайтов и онлайн-сервисов, нанося значительные финансовые потери и ущерб репутации.

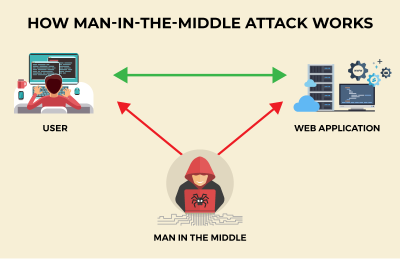

Man-in-the-Middle (MitM): Атаки типа "человек посередине" предполагают перехват и возможную модификацию коммуникаций между двумя сторонами без их ведома. Злоумышленники могут получить доступ к конфиденциальной информации, такой как пароли или финансовые данные, изменяя или подслушивая переданную информацию. Это часто достигается из-за незащищенных сетей или уязвимостей в протоколах связи.

Уязвимости в программном обеспечении (SQL инъекции, XSS)

SQL инъекции: SQL инъекции является одной из самых распространенных и опасных уязвимостей веб-приложений. Они возникают, когда злоумышленник вводит вредоносные SQL-запросы в поля ввода пользователя, что позволяет ему получить несанкционированный доступ к базе данных, изменять или удалять данные. Такая уязвимость может привести к утечке конфиденциальной информации и нарушению целостности данных.

XSS (Cross-Site Scripting): Уязвимости типа XSS позволяют злоумышленникам внедрять вредоносный скрипт в вебстраницы, которые просматривают другие пользователи. Эти скрипты могут воровать сессионные токены, учетные данные или выполнять другие вредоносные действия от имени пользователя. В результате может произойти компрометация аккаунтов или воровство конфиденциальной информации.

Социальная инженерия (фишинг, спуфинг)

Фишинг: Фишинг является одной из наиболее распространенных форм социальной инженерии, направленной на обман пользователей с целью получения их конфиденциальной информации, такой как пароли или финансовые данные. Это производится через поддельные электронные письма или вебсайты, которые выглядят как легитимные. Пользователи, подвергающиеся атакам фишинга, могут стать жертвами кражи личности или финансовых потерь.

Спуфинг: Спуфинг предусматривает подделку идентификационных данных с целью введения в заблуждение систем или пользователей. Например, IP-спуфинг позволяет злоумышленнику скрывать свое реальное местонахождение, а электронный спуфинг – подделывать адреса отправителей электронной почты. Это может использоваться для обхода систем безопасности или атак на доверчивых пользователей.

Методы защиты программного обеспечения от киберугроз

Использование антивирусного и антишпионского программного обеспеченияАнтивирусное программное обеспечение является основным средством защиты от вредоносных программ. Оно способно обнаруживать и удалять вирусы, трояны и другие виды вредоносного ПО. Современные антивирусы используют различные методы обнаружения, включая сигнатурный анализ, эвристический анализ и анализ поведения, чтобы определить и нейтрализовать вредоносные программы.

Антишпионское программное обеспечение специализируется на обнаружении и удалении шпионских программ, собирающих данные о пользователе без его ведома. Использование обоих типов программного обеспечения обеспечивает комплексную защиту от широкого спектра киберугроз.

Шифрование данных

Шифрование является ключевой технологией для обеспечения конфиденциальности данных. Оно преобразует обычный текст в зашифрованный формат, который может быть прочитан только теми, кто имеет соответствующий ключ расшифровки. Это защищает данные как при передаче по сети, так и при хранении.

Типы шифрования:

- Симметричное шифрование: Использует один и тот же ключ для шифрования и расшифровки данных.

- Асимметричное шифрование: Использует пару ключей – публичный ключ для шифрования и частный ключ для шифрования.

Регулярные обновления и патчи программного обеспечения

Регулярное обновление программного обеспечения является критически важным для обеспечения безопасности систем. Обновления и патчи исправляют уязвимости, которые могут использовать злоумышленники для совершения атак. Разработчики постоянно улучшают свои продукты, добавляя новые функции безопасности и исправляя ошибки.

Автоматические обновления могут обеспечить своевременное внедрение критических патчей, минимизируя риск эксплуатации уязвимостей. Пользователи и администраторы должны следить за новыми версиями программного обеспечения и оперативно устанавливать обновления.

Проведение тестирований на уязвимости (penetration testing, security audits)

Проведение тестирования на уязвимости помогает выявить слабые места в программном обеспечении до того, как их могут использовать злоумышленники.

Penetration Testing (Pen Testing): Это имитация реальных атак на систему для обнаружения уязвимостей, которые могут быть использованы для несанкционированного доступа или нарушения работы системы. Pen testing может включать в себя различные типы атак, такие как SQL инъекции, XSS и другие.

Security Audits: Аудиты безопасности включают в себя комплексную проверку безопасности информационных систем и процессов. Они могут охватывать обзор политик безопасности, настроек системы, практик управления рисками и соблюдения стандартов безопасности.

Внедрение многофакторной аутентификации

Многофакторная аутентификация (MFA) повышает уровень безопасности, требуя от пользователей подтверждения личности с помощью двух или более независимых методов аутентификации. Это может быть комбинация пароля (что-то, что пользователь знает), смарт-карты или токена (что-то, что пользователь имеет) и биометрические данные (что-то, что пользователь есть, например, отпечаток пальца или распознавание лица).

MFA значительно усложняет жизнь злоумышленникам, даже если они сумели получить один из элементов аутентификации. Внедрение многофакторной проверки подлинности является эффективным средством защиты от кражи учетных данных и несанкционированного доступа.

Образование пользователей и повышение их осведомленности о киберугрозах

Человеческий фактор остается одним из наиболее уязвимых элементов в системе безопасности. Образование пользователей и повышение их осведомленности о киберугрозах являются ключевыми для предотвращения успешных атак.

Основные аспекты образования пользователей:

- Распознавание фишинговых атак и других форм социальной инженерии.

- Важность использования сильных и уникальных паролей для различных аккаунтов.

- Безопасное использование сети, включая избежание подозрительных вебсайтов и загрузок.

- Регулярное обновление программного обеспечения и установка патчей.